[첨단 헬로티]

일본이 사이버 시큐리티 기술을 사회에 실장하는 하나의 목표로 삼아 왔던 2020년 올림픽․패럴림픽도 몇 개월 앞으로 다가왔다. 2010년의 Stuxnet 감염을 계기로 일본이 산업 제어 시스템(ICS)의 시큐리티 대책을 본격적으로 시작한 지 약 10년, 보급 계발 활동, 표준화 활동, 인재 육성, 기술 개발 등 여러 가지 발전을 이루어 왔다. 이미 올림픽·패럴림픽 후의 다음 목표로 2016년부터 2030년까지의 국제 목표인 SDGs(지속 가능한 개발 목표, Sustainable Development Goals) 실현을 위한 기반 기술의 하나로서 사이버 시큐리티 기술은 크게 주목받고 있다.

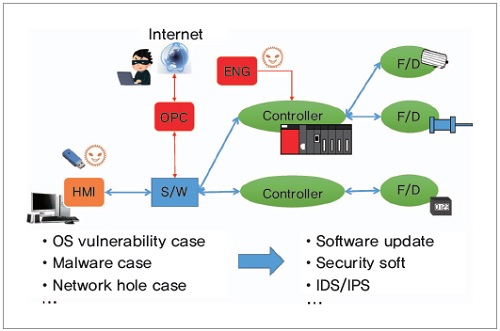

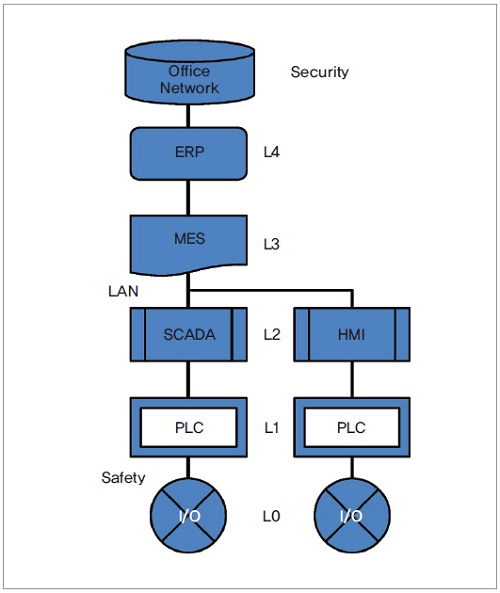

그림 1. ICS와 위협

ICS의 시큐리티 위협은 그림 1과 같이 시큐리티 홀을 하나씩 없애 가면 해결로 이어진다는 것은 아니다. 정보 시큐리티 이상으로 공격자가 유리한 상태에 있다. 이러한 상황 속에서 계측자동제어학회 산업응용 부문의 계측·제어네트워크부회(통칭 네트부회)는 2014년 10월호 ‘제어 시스템 시큐리티의 현황과 과제’와 2018년 1월호 ‘산업 오토메이션의 시스템 연계 최신 동향’을 통해 ICS 시큐리티의 진행 상황을 단계적으로 보고해 왔다. 이번에는 지금까지의 제어 시스템 시큐리티의 진행 상황과 아직 남아있는 과제를 되돌아보고, 앞으로의 과제와 그 해결의 방향성을 소개한다.

이번 주제의 구성

이번 주제에 대해서는 ICS의 시큐리티 문제를 하나로 크게 묶어서 본다. 그것은 ‘정보 시큐리티 이상으로는 ICS의 시큐리티 문제란 무엇인지 아직 파악되어 있지 않으며, 투입해야 할 비용, 인재 육성, 기재의 방침을 세우는 것이 쉽지 않다’는 것에 있다. 이것은 보급 계발 활동, 표준화 활동, 인재 육성, 기술 개발에 큰 문제가 있다는 의미가 아니라, 다각적으로 문제가 쌓이고 있는 것이 이유이다.

사실 지난 10년간 사이버 시큐리티에 관한 활동에 산학관은 큰 비용을 투입해 왔다. 2008년경부터 일반사단법인 일본전기계측기공업회(JEMIMA)는 측정전시회에서 ICS 시큐리티의 활동 보고를 하고 있다. 2009년 전후부터 일반사단법인 JPCERT 코디네이션션센터(JPCERT/CC)는 ICS의 시큐리티 정보의 보급 계발 활동을 실시하고 있다.

2012년에는 제어 시스템의 벤더 회사를 중심으로 기술연구조합 제어시스템시큐리티센터(CSSC)가 설립됐으며, 필자도 고문으로서 활동하고 있다. 2017년에는 IPA(독립행정법인 정보처리추진기구)에 제어 시스템의 사용자를 중심으로 산업사이버시큐리티센터(ICSCoE)가 설립됐다.

그 외에도 내각부가 추진하는 전략적 이노베이션 창조 프로그램(SIP 제1기)의 11번째 테마로 ‘중요 인프라 등의 사이버 시큐리티의 확보’가 추진되고 있다. SIP 제1기와 중복되는 형태로 시작된 SIP 제2기에서도 사이버 시큐리티 기술 개발은 진행되고 있다.

대학 교육에서는 문부과학성의 교육 프로젝트 ‘성장 분야를 지원하는 정보 기술 인재의 육성 거점 형성(enPiT)’의 주요 프로젝트 중 하나가 시큐리티 분야이다. 또한, 민간기업이 주체적으로 시큐리티 활동을 추진하는 일본의 체제는 전 세계에서도 특징적이며, 사회 실현은 민간 주체라고도 할 수 있다. 국제 사회적으로 사이버 시큐리티 강화는 활발하며, 일본은 각국의 동향을 근거로 사이버 시큐리티 강화를 추진하고 있다.

이러한 상황 속에 ‘정보 시큐리티 이상으로는 ICS의 시큐리티 문제란 무엇인지 아직 파악되어 있지 않으며, 투입해야 할 비용, 인재 육성, 기재의 방침을 세우는 것이 쉽지 않다’는 이유를 해명해 가는 것이 이번 글이다.

먼저, 제조업을 포함한 ICS의 위험 평가를 최근 가이드라인을 통해 카나마루씨가 설명했다. ICS의 세이프티와 시큐리티를 어떻게 다루어 갈지, 그 과제에 대해 공유하기 바란다. 빌딩 오토메이션에 관해서는 이 분야의 시큐리티 보급 계발 활동에 활발하게 참여하고 있는 와타나베씨가 알기 쉽게 정리해 주었다. 빌딩 오토메이션의 시큐리티 과제에 대해 적나라하게 말하고 있다. 오카베씨는 전력 시스템의 상황을 해설했다. 기술, 인재, 운용, 규칙 등 여러 가지 관점에서 중요한 인프라를 지키기 위한 시큐리티 기반 구축을 소개했다.

이상 ICS에 관한 전문가가 설명하는 시큐리티의 현황과 과제는 관련 독자에게 흥미로운 내용으로 되어 있다. 필자에게 정기적으로 ‘제어 시스템의 시큐리티를 업무로 생각해야 하는데, 어디서부터 시작하면 좋을지 모르겠다’고 하는 질문을 한다. 그러한 분들에게는 이번 주제의 글을 포함해, 네트부회의 과거 2개의 관련 글도 함께 읽으면 참고가 될 것으로 생각된다.

그럼, 이 글에서는 필자의 시점에서 ICS 시큐리티의 현재 과제에 대해 살펴보기로 한다.

ICS 시큐리티의 현재

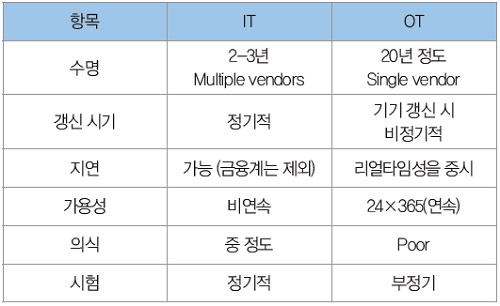

ICS의 과제를 찾기 위해 지금까지 여러 가지 기사나 강연 등에서 다루어 온 정보 기술(IT : Information Technology)와 제어 기술(OT : Operational Technology)의 차이를 이 글에서도 표 1을 통해 부감해 본다. 또한, 필자의 느낌으로는 IT의 대비 표현인 OT는 CSSC의 설립 시에는 그렇게까지 사용되지 않았으며, ICSCoE 설립 전쯤부터 활발하게 사용되게 됐다고 기억하고 있다.

표 1. IT계와 OT계의 시큐리티 차이

시큐리티에 대한 의식이나 시험 활동은 여전히 일반적이라고는 말할 수 없을지도 모르지만, JPCET/CC, CSSC, ICSCoE 등의 활동을 통해 2010년 때보다 개선돼 있었다. IT와 OT의 큰 차이점은 적용되는 시스템의 수명이다. 특히 가스․전기․물 등 중요 인프라의 ICS는 일단 가동하면 10년의 오더로 운용이 계속된다. 즉, 시큐리티에 관한 이 10년간의 활동으로 간신히 ICS의 다음 갱신 시에 OT의 시큐리티 항목을 어떻게 채워 갈지의 검토 단계에 도달한다. 이에 대해 IT는 그 사이에 2~3회의 기기와 소프트웨어의 리플레이스가 발생하고, 시큐리티 항목의 갱신 빈도가 높다. ICS의 시큐리티 문제가 IT계 이상으로 파악되어 있지 않은 것은 당연하다고 할 수 있다. IT 시큐리티를 ICS에도 적용할 수 있는 것은 아닐까? 라는 의견도 있지만, 반드시 그러지도 않았다는 것을 CSSC의 지금까지의 활동으로부터도 알 수 있다. 그러한 점에 관해서는 와타나베씨의 해설 기사에서 언급하고 있다. 오카베씨의 해설 기사에서도 전력 분야의 시큐리티의 OT에 대한 올바른 이해의 중요성과 OT의 사정을 배려한 시큐리티 기기에 대해 언급하고 있다.

이와 같이 ICS의 시큐리티 과제에는 OT에 기초한 어프로치가 필요하다. OT 과제를 IT 수준으로 파악하기 위해서는 분야로서 앞으로 10년의 경과를 보고 가야 할 것이다. 다시 말해 시큐리티 기능을 포함한 OT를 중요 인프라의 ICS에 본격적으로 삽입해 가는 사회 실장은 그 피드백도 포함해 동일한 만큼의 기간이 걸릴 것이다. 이것은 마침 SDGs의 2030년 도달 목표와 겹친다. 일본 정부의 이 활동에 대한 장기적인 지원을 크게 기대하고 싶다.

물론, 다음의 10년을 가만히 기다릴 수만은 없다. 이번에는 이 문제를 시큐리티 기능을 실장할 때의 단계에서 논의하고 싶다. 장수명성으로 인해 ICS에 대한 시큐리티 실장의 피드백은 윤택하다고는 할 수 없으며, 앞으로 증가해 갈 상황이다. 이러한 상황에서는 제어 시스템의 유저 회사로서는 시큐리티 기능이 제어 성능, 안전 기능, 실장 코스트의 발목을 잡지 않지 않을까 신경 쓰일 것이다. 실제 제어 벤더가 시큐리티 기능을 PoC 검증(Proof of Concept, 실제 운용에 가까운 환경에서의 개념 검증)한 후에, 실제 환경에서 가동을 24시간 체제로 보증해 준다면 흔쾌히 도입한다고 하는 목소리도 하나 둘씩 들려오고 있다. 예를 들면 프로세스 오토메이션의 유저가 ICS에 대한 시큐리티 기능의 도입에 대해 어떻게 파악하고, 어떻게 움직이고 있는지에 대해서는 네트부회 WG의 해설 기사를 참조하기 바란다.

그러나 제어 벤더가 24시간 체제로 시큐리티 기능을 보증하면 문제 해결인가 하고 물으면 그렇지는 않다. ICS는 그 가용성(지속적인 운용)을 담보하기 위해 일단 도입한 시큐리티 기능도 ICS와 마찬가지로 장수명인 것(대폭적인 업데이트를 하지 않고 지속적으로 가동하는 것)이 요구된다.

최근의 사이버 공격은 신진대사가 높고, 공격 방법도 다중화 방향에 있다. 특히 최근 맹위를 떨치고 있는 랜섬웨어는 그 검색에서 초동 대책까지의 시간이 얼마나 짧은지가 복구 신속화의 열쇠가 된다. ICS 특유의 가용성 우선의 소프트웨어 갱신이 비정기적이라는 레거시한 상황을 유지한다면, ICS의 운용과 사이버 공격에 대한 내성에는 큰 모순이 발생한다. 유저 회사에서도 JPCERT/CC 등이 제공하는 최신 시큐리티 위협을 파악하고 행동으로 옮길 수 있는 인재(최고 시큐리티 보안 책임자 : CISO)와 조직 만들기(Computer Security Incident Response Team : CSIRT, Product Security Incident Response Team : PSIRT)가 필요하다. CSIRT는 자사가 관리하는 시스템에 대한 조직, PSIRT는 자사가 관리하는 제품에 대한 조직이다. 그리고 제어 벤더도 자신의 제어기기 시큐리티 기능 향상을 달성할 수 있는 인재와 조직 만들기를 수행해야 한다. 전자는 ICSCoE가, 후자는 CSSC가 지원하는 입장이다.

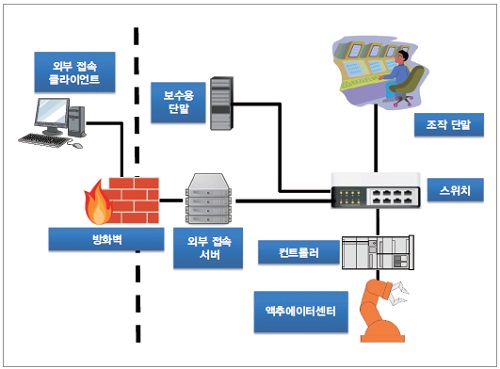

ICS의 분야별 구성의 차이도 시큐리티 문제와 그 지식의 공유가 쉽지 않은 요인이 되고 있다. 그림 2에 외부 네트워크와 접속을 갖는 ICS의 최소 구성 예를 나타냈다. 제어를 실행하기만 한다면 최소 단위는 조작 단말, 스위치, 컨트롤러, 필드 기기(액추에이터나 센서)가 된다. 이 레벨의 추상화는 어느 분야에나 적용될 것이다.

그림 2. 제어 시스템의 구성 예

또한, 시스템을 계층 레벨에서 추상화하면, 그림 3과 같이 가시화된다. 그림 3의 각 기기의 약칭 후의 자세한 내용은 사와다 켄지씨의 ‘산업 시스템 연계의 향후—특집호 발간을 통해서’와 사와다, 호소가와씨의 ‘제어 시스템과 사이버 피지컬 시큐리티’를 참고하면 되는데, 예를 들면 MES는 공장, ERP는 여러 개의 공장을 묶는 본사 시스템에 대응한다. 실제로는 최소 단위의 시스템이 상호 접속되어 하나의 제어 시스템이 구성된다. 그것이 병렬로 접속되는지 직렬로 접속되는지, 통신 프로토콜이 IP 기반인지 그렇지 않은지, 외부 네트워크에 연결되어 있는지 그렇지 않은지는 분야마다 다르다.

그림 3. 제어 시스템과 시큐리티 레이어

이 점도 IT계의 범용 시큐리티 기기를 ICS에 간단히 도입할 수 없는 이유이다. CSSC가 편집한 책에서도 대표적인 제어 시스템 구성을 선정해 게재하는 것에 큰 어려움을 겪고 있다. 덧붙여서, 제어 시스템 구성을 게재하는 것 자체가 악의적인 공격자에게 정보를 제공하게 되기 때문에 오히려 분야 내나 분야 간의 오픈된 정보 공유를 어렵게 하고 있는 것도 언급해 둔다. 정보의 오픈 또한 닫힌 공유에 대해서는 사이버 정보 공유 이니시어티브(J-CSIP)와 JPCERT/CC 등에서 시도되고 있다.

이외에도 분야별로 특화된 정보 공유 조직(ISAC)으로서 금융 ISAC, 전력 ISAC, ICT-ISAC 등이 있으며, 현재도 새로운 ISAC가 만들어지고 있다. 이야기를 되돌리면, 분야별로 구성이 다른 ICS에서는 이용하는 시큐리티 기술은 같아도 운용 방법이 바뀌는 경우는 많이 있다. 그렇기 때문에 제어 유저는 자신의 ICS 리스크 평가를 고려할 필요가 있다. 그것이 범용 OT 기기를 자신에게 특화된 시큐리티 기능으로 조정한 형태로 단계적으로 도입해 가는 것의 첫 걸음이 된다.

여기서 다룬 ICS의 문제는 이하에 나타냈으며, 각각에 대해 현재 해결책이 모색되고 있다. 2014년의 특집호에서도 동일한 문제가 거론됐지만, 그때보다 여러 가지로 변화가 발생하고 있다. 독자 자신의 눈으로 확인하는 것도 좋을 것 같다.

· ICS의 신진대사와 공격의 다양화

· 인재 육성과 조직 만들기

· ICS에 대한 시큐리티 기기의 범용성과 특화

· 정보의 오픈으로 닫힌 공유

예를 들면 2014년 특집호에서 제언된 시큐리티 기술에 화이트리스트와 복구 활동의 단축화를 위한 로그 활용이 있다. 이들에 관해서는 SIP 제1기 ‘중요 인프라 등에서 사이버 시큐리티의 확보’에서 협조형 화이트리스트로서 개발되고 있다.

ICS 시큐리티의 차세대

이 장에서는 앞으로의 ICS 시큐리티의 방향성과 차세대 제어 시스템에 대해 이하의 관점에서 논의하려고 한다.

· 오픈화

· 네트워크화

· 3D화

· 애플리케이션화

· 헤테로지니어스

· 모델 베이스 시큐리티

· AI 칩

· 위협 모델

맨 처음으로 생각하는 것이 OT 기기에 관한 오픈화와 네트워크화이다. 제어 시스템에 IP 베이스의 네트워크가 도입됐을 때, 제어기기의 OS는 제어와 통신의 태스크를 동시에 실행해야 했다. 이에 따라 OS는 Windows계나 Linux계의 것이 도입되고, 통신도 TCP/IP를 베이스로 산업 통신 프로토콜이 개발되어 제어 시스템의 오픈화가 진행됐다. 즉, 제어 시스템의 컨트롤러가 네트워크 기기로 변모하는 것은 오픈화가 버팀목이 되고 있다.

ICS가 시큐리티 위협에 노출되는 원인이 된 오픈화와 네트워크화이지만, 그 단점을 상회하는 장점 때문에 향후 더 가속된다. 그림 3의 PLC가 네트워크 기기가 되는 것은 본사 시스템에서 생산 계획이 다이렉트로 PLC에 도달하게 된다. 모든 것이 네트워크로 연결되기 때문에 공정 간・부문 간의 왕래는 아날로그 종이에서 디지털 데이터로 모두 대체할 수 있다. Industry4.0과 디지털 트윈의 개념이 나타내듯이 제품, 처리 공정, 공장이 디지털 모델이 되어, 3D 시뮬레이션 상에서 제조 관리, 설계 개선, 고장 예측이 신속하게 가능해진다. 3D 시뮬레이션 상의 여러 가지 벤더의 기기가 연성 작동하려면 벤더 툴의 연계도 필요하다. 물론 연계에는 오픈 아키텍처가 필요하다.

그리고 다음이 제어기기 기능의 애플리케이션화이다. 제어기기에 대한 기능 추가와 갱신을 스마트폰처럼 애플리케이션 인스톨로 실현해 가게 된다. 네트워크 라우터에서는 이미 시큐리티 엔진을 애플리케이션과 같이 여러 개 인스톨할 수 있는 비즈니스가 시작됐다. 컨트롤러의 시큐리티 갱신이 쉽지 않은 중요 인프라는 시큐리티 엔진을 추가 장착할 수 있는 라우터와 스위치의 도입에서부터 단계적으로 시작될지도 모른다. 또한, 지멘스는 프로세스 제어용 WEB 베이스의 제어 시스템(Simatic PCS neo process control system)을 발표했다. 제어 시스템의 방식이 달라지면, SCADA를 서버화하는 PLC를 I/O와 같이 취급하는 집중형 제어 시스템의 발상도 나올 것이다.

제어 시스템의 방식을 바꿀 수 있다면, 안전성에 대한 다중화 방식도 바꿀 수 있을 것이다. 현재 대표적인 다중화 컨트롤러 구성은 호모지니어스, 주 시스템과 대기 시스템이 동일한 제품이다. 이것을 헤테로지니어스, 즉 주 시스템과 대기 시스템 컨트롤러는 다른 벤더 제품으로 한다.

호모지니어스 구성의 경우, 공격자는 주 시스템과 대기 시스템을 같은 방식으로 공격할 수 있다. 대기 시스템의 펌웨어를 업데이트했다고 해도 하드웨어 구성은 변하지 않기 때문에 완전히는 안심할 수 없다. 악의적인 크래커도 정의의 화이트 해커도 임베디드 시스템의 하드웨어 구성까지 발가벗겨 공격 방법과 방어 방법을 생각하고 있다. 마이크로컴퓨터에서 테스트 프로그램을 지우지 않고 제품을 발매하면, 그곳에서 취약성과 공격 방법을 해석한다.

한번 세상에 제품이 나온 시점에서 어느 정도의 취약성 정보는 누설되는 것을 각오해야 한다. 그렇기 때문에 제어 시스템의 헤테로지니어스 구성이 필요하다. 경우에 따라서는 주 시스템과 대기 시스템의 물리적 설치 위치나 네트워크 접속 방법도 바꾸는 편이 좋을 것이다.

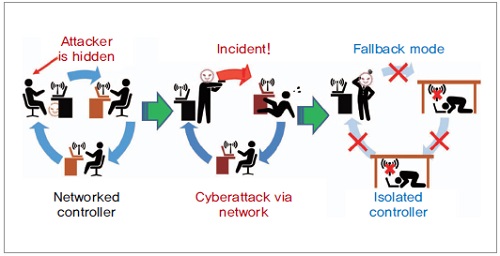

그림 4. 사고 대응과 축퇴 운전

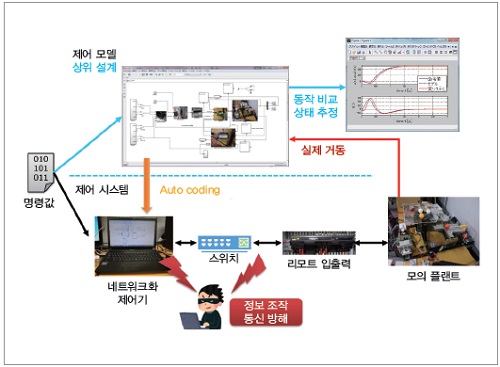

또한, 시큐리티는 사전 방어책뿐만 아니라 사후 방어책도 중요하다. 그림 4에 나타냈듯이 공격에 의한 데미지를 제어, 데미지로부터 조속한 회복을 실현하는 사고 대응을 배려한 주 시스템과 대기 시스템의 구성이 필요하다. 그리고 사고 대응 설계에도 앞에서 말한 3D 시뮬레이션과 디지털 트윈이 도움이 될 것이다. 이 예상에 대해 필자는 수리 모델에 기반한 이상 검지와 사고 대응 설계의 틀을 모델 베이스 시큐리티라고 부르고(그림 5), 거기에 관한 기술로서 축퇴 운전 제어와 가상 운전 제어를 연구해 왔다. 연구 당초에는 자동차의 제어계 설계에서 많이 사용되는 MATLAB/Simulink로 테스트 베트의 제어 로직과 이상 검지 로직을 조합했다. 모델 베이스 개발의 시큐리티 응용의 가능성에 대해서도 여기서 지적해 두고 싶다.

그림 5. 모델 베이스 시큐리티

PLC의 시큐어화가 표준이 되기 위해서는 멀티 코어나 메니 코어를 갖는 것이 표준인 차세대 PLC를 기다릴 필요가 있다. 그 계기가 되는 것이 AI 칩이라고 생각하고 있다. 제3차 AI 붐에 대해 여기에서 자세히 쓸 필요도 없지만, 그 요인의 하나는 딥 러닝의 능력을 유감없이 발휘할 수 있는 계산기 환경의 발전에 있다. 하이파워 계산기 환경에 의해 알고리즘 개발이 진행되고, 지금은 클라우드 컴퓨팅에 의지하지 않고도 알고리즘 실장이 가능한 64bit의 AI 칩(RISC-V 등)을 입수할 수 있게 됐다. AI 칩은 임베디드 기기에 대한 블록체인 도입으로 이어지고, 제어 시스템의 시큐어한 분산형 상호 감시로도 발전해 간다. 앞에서 말한 지멘스가 제안하는 WEB 베이스 제어 시스템은 블록체인, AI, 시큐리티에 의한 혁신을 주창하고 있기 때문에 산업 컨트롤러에 대한 AI 칩 도입이 열쇠가 될 것으로 예상된다. 이와 같이 앞으로는 AI 칩의 시대이다. AI 칩이 범용화되면 PLC에 대한 도입률도 증가해 간다. 물론 고속의 연산처리가 가능한 FPGA도 잊어서는 안 된다.

마지막으로 시큐리티 가이드라인에 대해 언급해 둔다. 시큐리티 가이드라인을 따르는 것으로 실제 공격에 대응할 수 있는지는 별개이다. 시큐리티 가이드라인을 따른 실제적인 방어 방법 등을 구축해야 한다. 그 방법에 공격 모델과 위협 모델의 활용이 있다. 위협 모델과 적용되는 제어 시스템 모델의 입도 설정도 시큐리티 평가에서는 중요하다. 가이드라인, 위협 모델, 제어 시스템 모델, 이들을 실제 ICS와 조정하면서 효율적인 위험 평가를 실현할 수 있는 프레임 워크 만들기가 앞으로 중요해질 것이다.

맺음말

이번 주제를 통해 지금까지의 10년간과 앞으로의 10년간의 ICS 시큐리티 동향을 파악할 수 있었다면 다행이다. 그리고 총론을 집필하는데 있어 지금까지의 ICS 시큐리티 동향을 정리해 왔는데, 다시금 선인들의 지혜와 노력에 경위를 표하고 싶다.

필자 자신은 2011년부터 ICS 시큐리티에 관련되어, 그 상황의 변화를 피부로 느껴온 한 사람이다. 교육 분야에서 말하면, IT와 OT를 통한 인재 육성의 어려움은 매일같이 느끼고 있다. CSSC와 협력해 학생 지도에 임하고 있지만, 지금은 OT를 주축으로 IT를 가르치고 있다.

또한, 학술 분야에서 말하면, ICS에 관한 학술 논문의 종류는 2011년에 비해 다양해졌으며, OT를 기준으로 한 시큐리티 기능 제안도 이루어지고 있다. 그 한편으로 자숙하게도 되는데, 아직 이론과 기술의 일체화에는 이르지 못했다. 이론 선행이나 기술 선행 중 하나에 치우치기 쉽다. 계측자동제어학회는 제어 시스템의 이론과 기술 부문을 가진 학회이다. 학회에서 진정한 의미의 OT를 축으로 한 ICS 시큐리티 기술이 나오기를 기대하고 싶다.

사와다 켄지, 전기통신대학 i-파워드 에너지 시스템 연구센터