로스프레소가 지난 한 해 동안 발생한 북한 연계 사이버 공격을 분석한 ‘2025 북한 연계 APT 공격 분석 회고’ 보고서를 발행했다. 보고서는 라자루스, 김수키, APT37, 코니 등 북한과 연계된 주요 4개 공격 그룹의 활동을 중심으로 실제 공격 캠페인과 기술적 특징을 분석하고 공공·금융·기업 전반에 걸친 사이버 위협 환경의 구조적 변화를 정리했다. 보고서에 따르면 2025년 북한 연계 APT 공격의 가장 큰 특징은 공격 방식의 지능화와 장기화다. 공격자는 초기 침투 이후 즉각적인 악성코드 실행을 피하고 장기간에 걸친 은밀한 정찰과 단계적인 공격 실행을 통해 탐지를 회피했다. C2 서버와 주기적으로 통신하며 필요한 시점에만 공격 모듈을 내려보내는 방식이 대표적으로 활용됐다. 특히 국방·북한 연구기관, 금융위원회·금융감독원, 카드사, 보안기관, 글로벌 IT 기업 등을 사칭한 문서와 파일을 이용해 사용자의 실행을 유도하는 공격이 지속적으로 관찰됐다. 이러한 방식은 조직 내부의 신뢰 관계와 업무 프로세스를 직접 노리는 ‘신뢰 기반 공격’으로 중요 정보 유출로 이어질 수 있는 경영 리스크를 내포하고 있다고 보고서는 지적했다. 또한 2025년 공격 사례에서는 자동

카스퍼스키가 최근 국내 기관을 포함한 고가치 산업군을 대상으로 한 신종 랜섬웨어 ‘Gunra(건라)’에 대한 기술 분석 결과를 발표했다. Gunra는 2025년 4월 활동이 처음 포착된 랜섬웨어로, 2022년 유출된 Conti 랜섬웨어 소스코드를 기반으로 구성되었으며 전체 코드의 약 25%가 구조적으로 유사하다는 분석이 나왔다. Gunra는 ChaCha20 대칭키와 RSA-2048 공개키를 조합한 이중 암호화 구조를 채택했으며 감염된 파일에는 ‘GRNC’ 식별자가 삽입된다. 피해자는 각 폴더마다 생성된 ‘R3ADM3.txt’ 랜섬노트를 통해 Tor 기반 협상 사이트로 유도되며 협상 실패 시 다크웹을 통한 정보 유출 협박이 동반된다. 최근에는 아랍에미리트 두바이의 아메리칸 호스피탈 두바이에서 40TB 이상의 환자 데이터가 유출된 것으로 알려졌다. 주요 감염 경로는 피싱 이메일, 패치되지 않은 VPN, 외부 노출된 RDP 등이며 암호화 대상은 문서·DB·가상머신 이미지 등 기업 자산 중심으로 선택된다. 운영체제 핵심 파일은 제외되어 협상 유도 목적이 뚜렷하다. 카스퍼스키는 ‘HEUR:Trojan-Ransom.Win32.Gunra.gen’ 등 탐지 명칭을 통해

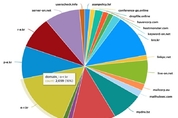

악성코드별 통계: 개인과 조직의 정보를 노리는 ‘인포스틸러’ 비중 최다 안랩이 악성코드별 통계 및 사이버 공격 탐지 통계를 기반으로 ‘2022년 상반기 보안 위협 동향’을 28일 발표했다. 안랩은 안랩시큐리티대응센터(ASEC)가 수집한 악성코드를 자사의 악성코드 동적 분석 시스템 ‘RAPIT’을 이용해 도출한 △악성코드별 통계와 안랩 침해 대응(CERT) 전문인력이 ‘안랩 보안관제서비스’를 수행하며 탐지·차단한 공격 시도 중 △공격 유형별 통계 △업종별 공격 탐지 비율을 분석해 이번 상반기 보안 위협 동향을 발표했다. 올 상반기에는 정보 유출형 악성코드가 가장 높은 비율을 차지한 가운데 백도어, 뱅킹 악성코드 등 다양한 종류의 악성코드가 함께 발견됐다. 안랩시큐리티대응센터(ASEC)의 분석 결과, 사용자 웹 브라우저의 계정 정보를 비롯해 암호화폐 지갑 정보, 이메일이나 VPN 클라이언트 정보 등 다양한 사용자 정보를 탈취하는 ‘인포스틸러(Infostealer) 악성코드’가 전체의 66.7%로 가장 높은 비율을 차지했다. 2위로는 공격자가 차후 공격을 수행할 목적으로 시스템에 설치하는 ‘백도어(Backdoor) 악성코드’가 18%를 기록했다. 이외에도 사용자의

[헬로티] 안랩은 2021년 예상되는 주요 보안위협을 정리해 ‘2021년 5대 사이버 보안위협 전망’을 발표했다. 안랩이 발표한 ‘2021년 5대 사이버 보안위협 전망’은 타깃형 랜섬웨어 공격 증가, 비대면 업무환경 보안위협 확대, 다양해지는 악성코드 제작 언어, 악성코드의 기능 모듈화, 악성앱 유포의 글로벌화 등이다. 안랩 시큐리티대응센터 한창규 상무는 "2021년에는 코로나19가 촉발한 디지털 중심의 일상생활이 더욱 확산될 것”이라며, “이런 상황에서 사이버 보안위협은 우리 생활에 직접적인 피해를 입힐 것으로 예상되기에 기관과 기업, 사용자 등 모든 구성원이 보안의식을 높여야 할 필요가 있다”고 말했다. ‘2021년 5대 사이버 보안위협 전망’ 상세 내용은 다음과 같다. 타깃형 랜섬웨어 공격 증가 지난해 특정 기업 및 기관의 취약점을 분석하고 정보유출과 파일 암호화를 동시에 실행해 이중 협박을 가하는 타깃형 랜섬웨어 공격이 다수 발생했다. 이 공격 방식으로 많은 기업 및 기관이 공격자에게 내부 정보와 금전을 동시에 탈취당했고, 독일의 한 대학병원은 의료 시스템

[첨단 헬로티] 융합 보안 SW 전문기업 쿤텍은 글로벌 보안 솔루션 기업인 사이버리즌이 엔드포인트 보안 솔루션 ‘사이버리즌 EDR’과 ‘사이버리즌 NGAV’에 보다 강력하고 자동화된 보안 위협 탐지 및 대응 기능들을 추가했다고 밝혔다. 사이버리즌은 지난 2012년 이스라엘 사이버부대 출신들이 설립한 글로벌 보안 솔루션 기업으로, ‘사이버리즌 EDR’과 ‘사이버리즌 NGAV’가 대표 솔루션이다. 사이버리즌 EDR(Endpoint Detect and Response)은 엔드포인트 기기에서 정보를 수집해 사이버 공격의 징후를 상관분석 및 머신러닝으로 실시간으로 자동 탐지하고 대응하는 엔드포인트 침해 사고 대응 솔루션이며, 사이버리즌 NGAV(Next Generation Antivirus)는 모든 종류의 악성 코드를 차단할 수 있는 안티바이러스 솔루션이다. 사이버리즌은 위협 행위를 여섯 개의 단계로 구분하고, 위협 발생 시 각 위협을 단계별로 탐지하여 해당 공격 단계를 시각적으로 보여주는 ‘사이버 킬 체인’ 기술과 자체적으로 지능형 악성코드를 분류할 수 있는