- 등록2020.09.11 17:22:37

[헬로티]

오늘날 산업 네트워크는 더 이상 안전할 수 없으며 사이버 보안 위협으로부터 자유롭지 않다. 방화벽과 네트워크 세그먼트를 구축하는 것이 첫 단계이지만, 주로 산업 프로토콜로 작업되고 사이버 보안 위협이 네트워크를 통해 감염되고 확산되는 것을 방지하기 위해 충분한 IT 보안 전문 지식이 부족한 운영기술(OT) 엔지니어는 어떻게 해야 할까? 결국 사이버 보안의 범위는 끊임없이 변화하고 있으며 웜이나 허가 받지 않은 PLC 명령의 확산을 차단하는 것을 훨씬 넘어서고 있다.

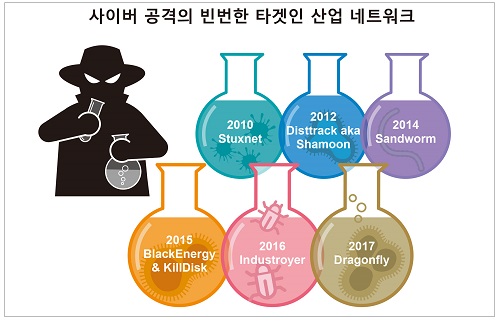

그림 1. 산업 네트워크 사이버 공격 사례

산업 네트워크 보안을 강화해야 하는 이유

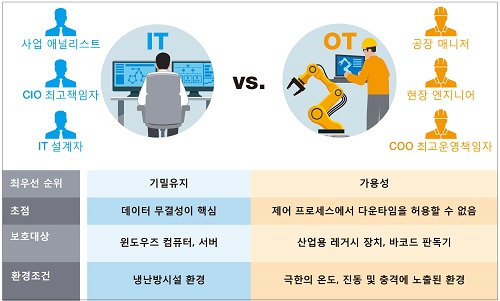

지난 10년 동안 산업 네트워크 환경에서도 지속적으로 사이버공격을 받아왔으며 피해 규모가 커가고 있다(그림 1). 또한, 그림 2와 같이 IT와 OT의 차이로 기업 네트워크를 보호하기 위한 접근법이 산업네트워크에는 적용되기 어렵다. 따라서 산업사이버 보안에 대한 포괄적인 이해를 통해 네트워크를 보호하기 위해서는 전체적인 접근방식을 취해야 된다.

사이버 보안 표준으로서 발전하고 있는 IEC 62443에서는 4가지 보안 위협 수준을 정의한다. 보안 표준 레벨 2는 자동화 산업의 기본 요건이다. 현재 많은 SI는 구성 요소 제품 공급업체가 자신의 장치와 관련된 IEC 62443 표준의 하위 섹션을 준수할 것을 요구하고 있다.

그림 2. IT와 OT 네트워크 특징 비교

여의시스템은 산업 네트워크의 포괄적인 사이버 보안 솔루션에 대한 OT 및 IT 관점에서 산업 네트워크를 보호하도록 특별히 설계한 Moxa 솔루션들을 이번에 추가로 소개하게 됐다.

이 솔루션들은 산업 운영을 방해하지 않고 사이버 위협으로부터 OT 네트워크를 보호하기 위해 특별히 만든 심층 방어 전략의 핵심 구성 요소인 IPS(침입 방지 시스템)와 같은 중요한 IT 사이버 보안 기술이 포함되어 있다.

그림 3. IEC 62443 산업표준 도식화

산업용 IPS 동작 방식

Moxa의 산업용 IPS(침입 방지 시스템)는 OT 중심의 딥 패킷 검사 기술을 갖추고 있으며 IT 네트워크 보안 가시성을 향상시키며 궁극적으로 위험을 완화하고 보안 위협으로부터 산업 네트워크를 보호하는 데 도움이 된다. Deep Packet 검사는 여러 산업 프로토콜을 식별하고 읽기 또는 쓰기 액세스와 같은 특정 기능을 허용하거나 차단할 수 있다.

그림 4. 산업용 사이버 보안 솔루션 제품 라인업

식별된 프로토콜에 따라 산업용 IPS는 승인되지 않은 프로토콜이나 기능을 방지할 수 있다. 이렇게 하면 산업 네트워크의 트래픽이 신뢰되고 악의적이지 않음을 더욱 확신할 수 있다.

또한, Moxa의 산업용 IPS는 운영 체제, 응용 프로그램 소프트웨어 및 PLC와 같은 산업 장비에 대한 취약점을 가상으로 패치할 수 있다. 뿐만 아니라 OT 및 IT 기술을 효과적으로 통합하여 최신 사이버 보안 위협으로부터도 중요한 자산을 보호할 수 있다.

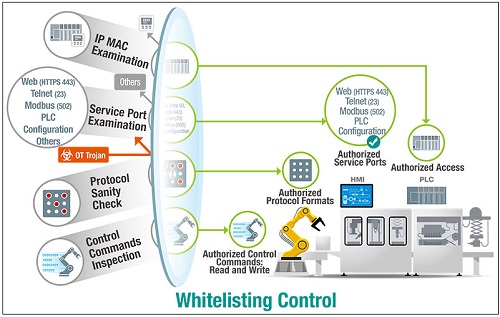

화이트리스팅 제어 동작 방식

산업 네트워크의 네트워크 활동이 승인되도록 하기 위해 Moxa의 산업 사이버 보안 솔루션을 사용하면 다양한 수준에서 세분화된 액세스 제어를 정의할 수 있다. 그리고 전체 네트워크의 전부 또는 일부에 액세스할 수 있는 장치 및 IP 포트의 화이트리스트를 정의할 수 있다.

그림 5. 화이트리스팅 제어

또한, 권한이 없는 명령이 산업용 IPS 또는 방화벽을 통과하지 못하도록 승인된 프로토콜 형식을 정의할 수도 있으며, OT 엔지니어는 잘못된 제어 명령을 보내는 것과 관련된 인적 오류(휴먼에러)를 줄이기 위해 네트워크를 통과할 수 있는 제어 명령을 정의할 수도 있다.

그림 5와 같이 화이트리스팅 제어를 사용하면 OT 트로이 목마의 DoS 공격 가능성을 크게 줄일 수 있다.

Copyright ⓒ 첨단 & Hellot.net