[2015 글로벌모바일비전] IoT에서의 융합보안1_ IoT 융합보안의 필요성 및 시장 분석

[2015 글로벌모바일비전] IoT에서의 융합보안2_ IoT 보안 솔루션 개발 현황

3. IoT에서의 보안 위협

전 세계적으로 약 100억 개의 사물이 인터넷에 연결되어 있으며 2020년에는 500억 개의 사물이 인터넷에 연결될 것으로 추산된다. 하지만 최근 들어 중국산 다리미와 러시아산 전기주전자에서 무선 네트워크에 접속해 악성 코드와 스팸을 유포하는 기능이 발견되는 등 IoT 제품에서의 보안 위협은 실제로 드러나고 있다.

검색 엔진 ‘Shadon’은 네트워크에 연결된 난방 제어 시스템, 정수처리장, 자동차, 신호등, 태아 심장 모니터링, 발전소 제어장치와 같은 다양한 디바이스를 쉽게 검색할 수 있다. 이렇듯 네트워크 기반의 응용 및 서비스들은 편리성은 높였지만 해킹 등을 통한 보안의 위협성도 증대시키고 있음을 의미한다.

실제 발생했던 보안 침해 사례를 살펴보자.

리눅스웜을 통한 원격 조정 공격으로 Linux.Darlloz는 가정용 라우터, STB(Set-Top Box), 산업 통제 시스템의 디바이스를 감염시켰음이 확인됐다. 또 보안의 취약점을 악용한 사생활 침해로는 미국 유아 모니터 생산업체 SW 취약점 발표 후 수백 대의 카메라에서 실시간 영상이 대중에게 유포되기도 했다.

시스템 오류로 인해 개인 데이터 유출의 경우 가전제품에서 맞춤형 광고를 위해 소비자의 콘텐츠 시청 정보를 수집했고, 기능의 미사용에도 불구하고 계속적인 정보 수집이 발생한 사례가 있다.

이에 진보적 안티바이러스 보안 솔루션을 제공하는 시만텍(Symantec)의 경우 다음과 같은 사물인터넷 안전 이용 수칙을 발표하기도 했다.

1. 인터넷 연결 장치와 인터넷 사이를 연결하는 모뎀 및 라우터를 안전하게 보호, 수시로 방화벽 구성이 제대로 이루어지고 있는지 체크할 것

2. 나의 네트워크에 어떤 디바이스가 연결돼 있는지 체크하고 개인 컴퓨터 외 셋톱박스, 태블릿 PC, 스마트폰 등 다양한 기기 역시 보안에 취약할 수 있다는 점을 기억할 것

3. 구매한 기기가 홈 네트워크에 연결된다면, 인터넷으로도 보안 위협 요소가 접근할 수 있으므로 보안에 각별히 주의할 것

4. 모든 기기는 보안 설정에 유의하며, 기기에 원격 접근이 가능한 기기라면 사용하지 않을 때에는 제품을 꺼두거나 제품의 원격 접근 기능을 비활성화시켜 원격 접근 기능이 실행되지 않도록 할 것

5. 모든 기기의 비밀번호는 초기 비밀번호나 ‘123456’이나 ‘password’처럼 쉽게 유추 가능한 번호가 아닌 문자, 숫자, 기호 등을 조합한 안전한 비밀번호를 사용할 것

6. 마지막으로 보안 취약점이 발견되는 즉시 제조사의 홈페이지에 접속해 보안 관련 소프트웨어와 패치를 다운받아 최신 버전으로 유지할 것

즉, 앞으로 펼쳐질 IoT 기반의 응용들은 융합보안의 필요성을 가지므로 위의 수칙은 기존의 정보보안기술과 물리보안에서의 보안 수칙을 망라하는 융합보안 이용 수칙이라고 해도 과언이 아닐 것이다.

그렇다면, 실제 융합보안에서 발생 가능한 피해들을 나열해 보자.

의료 정보망 해킹에 의한 원격 의료기기 조작이나 개인 의료 정보 유출, 스마트카 해킹에 의한 교통망 교란, 차량 절도, 스마트그리드 해킹에 의한 대규모 정전, 전기요금 조작, 금융망 해킹에 의한 주가 및 잔고 조작, 개인 신용 정보 유출, 스마트 홈 해킹에 의한 스마트 홈 침입, 스마트 정보 가전 해킹, IT 융합 부문 해킹에 의한 제품의 신뢰성 저하 및 기업의 생산성 저하의 피해를 초래하게 될 것이다.

그 중 스마트카 해킹은 차량에 탑재된 40~100여 개의 전자제어유닛(ECU)을 연결하는 네트워크인 CAN(Controller Area Network ; Bosch에서 차량 네트워크용으로 개발함)을 해킹하는 경우인데 실제 연구가 이루어진 실증 연구를 소개한다. 해커는 부착이 의무화된 자동차 자가진단장치인 OBD를 통해 CAN을 도청하고 제어 메시지를 보내는 형태로 요인 암살, 테러, 무작위적 범죄 행위가 발생할 가능성이 매우 높은 경우이다.

악성 앱을 통해 스마트폰을 감염하여 차량 안에서 앱을 구동하여 CAN 통신 내용을 무선 통신망을 통해 외부로 전송하거나 반대로 CAN 통신에 참여해 공격 메시지(가속, 엔진 폐쇄, RPM 조작, 핸들 제어 등)를 차량에 주입하게 함으로써 오작동을 유도하는 것이다.

4. IoT 보안 솔루션 개발 현황

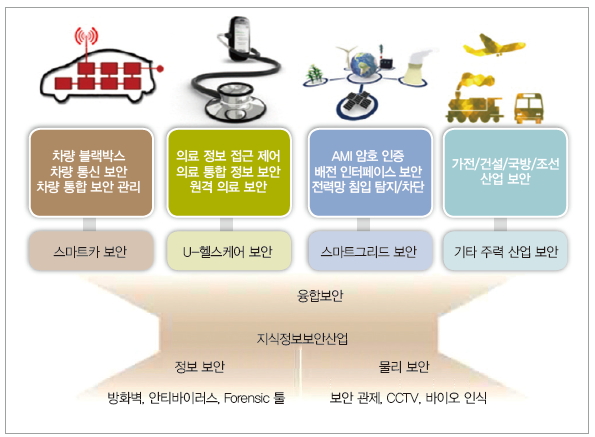

그림 3.

단말이나 센서 보안을 위한 기기 인증 기술 분야에서는 타 기기와의 통신 시 올바른 기기에서 전송된 데이터인지 식별 및 인증하는 기술, ID/PW 인증, 인증서 인증, SIM(Subscriber Identification Module) 등을 개발하고 있다. 가능하다면 물리적 접근이 불가하도록 통제하는 것은 꼭 필요할 것이다.

실제, 휴렛팩커드가 IoT 취약점을 분석한 보고서는 IoT 기기 중 70%가 암호화나 사용자 접근 권한 설정 등에서 취약점을 가지고 있는 것으로 분석했다.

전자 OEM 기술자 및 대표들의 설문조사에 따르며 대표적 장애로 신뢰 플랫폼 모듈(Trusted Platform Module)과 같은 하드웨어 솔루션이 필요하다고 했고, 제품의 수명 주기는 보안 업데이트 능력에 달려 있으므로 이진 해시(Hash)와 같은 보안 요소의 사용을 통해 안전하게 디자인될 필요가 있다고 했다. 결국 글로벌 전기전자 제품을 생산하는 OEM들은 판매 전략에서 보안성을 촉진책으로 사용할 것이라고 답했다.

임베디드 및 모바일 소프트웨어 기업 Wind River는 2013년 소프트웨어 플랫폼 2.0을 발표하며 통신 채널과 데이터, 단말기기의 안전을 위한 게이트웨이 보안 기능을 제공하고자 했다.

RFID/USN, ZigBee, 무선 랜, 모바일 네트워크와 같은 네트워크 영역은 저전력, 고속 통신을 위한 기술 요소를 활용해야 하므로 IDP 2.0에서는 다양한 단거리 무선 통신 프로토콜에 대한 데이터 전송 및 네이티브 지원을 위해 MQTT(Message Queue for Telemetry Transport) 지원 및 OMA(Open Mobile Alliance)-DM과 같은 안정된 관리 프로토콜을 지원하는 장점을 가진다.

또 Wind River의 RTOS(Real Time OS)인 ‘VxWorks 7’은 USB, CAN, 블루투스, 파이어와이어 등의 주요 프로토콜을 지원하고 보안 데이터 스토리지, 트러스트 부트, 사용자와 정책에 대한 관리 기능까지 폭넓게 제공한다.

또 Monaco는 Nano-Crpto, DTLS, Update, Cert, EAP, NanoSec, NanoSSH와 같은 임베디드 보안 솔루션을 개발했다. 결국 리눅스나 펌웨어가 OS로 활용되는 IoT 기기는 시큐어 OS 기반 원천 기술의 활용으로 보안성을 강화해야 한다.

더구나 IoT는 대부분 임베디드 시스템으로 개발돼야 하는데, 일반 PC와 달리 임베디드 시스템은 24시간 무중단 서비스를 보장받아야 하며, 잦은 패치와 백신의 업데이트가 불가능하다. 국내 기업인 SGA에서 발표한 솔루션은 주요 임베디드 시스템에서 화이트리스트(whitelist) 기반의 악성코드 탐지 및 차단 기능을 제공하고 시스템 중요 자원의 불법 삭제 및 변경을 차단한다.

살펴본 바와 같이 IoT 응용은 저전력, 경량화된 단말과 센서에 최적화된 보안 메커니즘 적용이 필수이므로 시스코(Cisco)는 몇 년 전부터 오픈 플랫폼 어플리케이션(Open Platform Application) 및 분석 기술을 포함한 보안 솔루션 확장을 준비했으며 최근에는 ‘시큐리티 에브리웨어’라는 구호를 내걸고 기업용과 통신 사용으로 전문화한 솔루션을 출시하며 데이터센터, 엔드포인트, 지점, 클라우드에 걸친 네트워크 위협을 가시화하고 통제할 수 있는 방법을 구체화했다.

시스코의 새 보안 솔루션은 센서 수를 늘려 네트워크 전반에 걸친 위협 가시성을 높이고, 통제 지점을 늘려 보안 정책 능력을 강화한다. 분산된 조직 보안 관리를 통합 및 단순화함으로써 위협 탐지 시간과 대응시간을 단축해 공격이 미치는 영향을 낮춘다. 공격 전후 경로를 차단하면서 경로에 따라 방어 기능을 확장한다.

한편, 국내 기업인 Secui는 정보 유출 및 도감청 방지를 위한 암호 알고리즘 고도화, IoT 경량 고속 암호 기술 개발, 차세대 인증 기술 등 원천 기술 연구를 수행하며 경량 암호 기술을 이용한 IoT 보안 플랫폼 사업화를 추진하고 있다.

시큐아이(Secui)가 제공하는 보안 기능들을 보면 하드웨어 기반 보안 모듈로 위변조, 정보 유출을 차단하기 위해 타워 곡선 알고리즘(ECC)과 함께 국산 경량 고속 암호 알고리즘인 LEA를 적용했다.

IoT에서 적용돼야 하는 융합보안기술의 개발 범위를 현재로 국한하는 것은 매우 위험하기에 국내외에서 경연 대회, 전문 조직 구성을 통해 IoT 환경을 위한 시스템 구축, 솔루션 출시 등의 보안 사업 다각화를 추진하는 사례들이 늘고 있다.

시스코는 ‘The Cisco Security Grand Challenge’에 30만 달러를 투자했으며 시만텍은 IoT 보안 관련 조직을 구성/운영하며 연구 보고서를 발표하도록 해 자사의 솔루션과 서비스를 통해 IoT를 지원할 수 있는 기술을 제공하고자 했다.

5. IoT 플랫폼, 서비스 보안 가이드라인

IoT 서비스 보안에서는 통신/네트워크 보안 기술(CoAP, MQTT 등), Open API 보안 기술(OAuth 등), 플랫폼 보안, 서비스 보안, 해킹 대응, OS 보안, 접근 제어와 인증/인가 기술 등 기존의 보안 기술을 활용해야 하며 프라이버시 보호 기술, 디바이스/서비스/데이터 통합 보안 기술 그리고 Security Anchor 기술에 대한 지속적인 연구가 필요하다.

사물인터넷 서비스의 창출은 다양한 디바이스, 플랫폼, 데이터 주체, 응용 서비스의 융·복합을 통해 생성되므로 매우 복잡하며 인증·인가 기법, 접근 제어·권한 제어 기법, ID 관리 기법, 키 관리 및 분배 기법, 신뢰 제어 기법과 같은 기본 보안 요소들을 갖춰야 한다. IoT 플랫폼 보안에서 DB 관리를 통해 Privacy·Trust 관리 기술을, 프로토콜을 이용하여 인증·인가 기술을, 그리고 OS 보안과 네트워크 보안 기술을 통해 안전한 데이터 전송 기술을 완성하게 되는 것이다.

정부의 정책 변화 및 풍부한 네트워크 인프라로 인해 국내 IoT 시장의 급성장은 명백해 보인다. 하지만 현재까지는 응용의 개발에 대한 고민이 주였으나 이제부터라도 보안적 관점의 기조를 명확히 수립하고 사용자 측면에서의 서비스 활용 방안을 고민해야 할 것이다.

최용수 조교수 _ 성결대학교 파이데이아대학

Copyright ⓒ 첨단 & Hellot.net